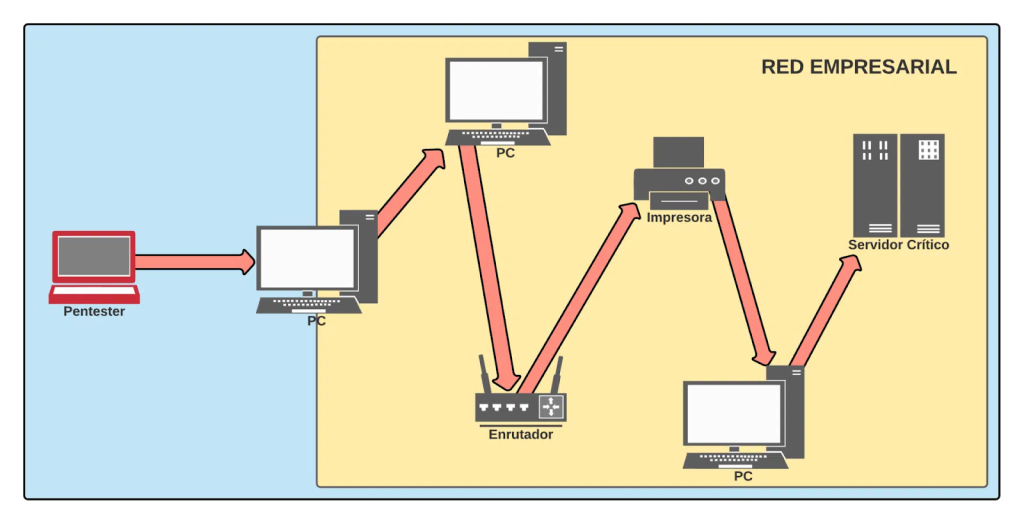

En el ajedrez, un movimiento estratégico inesperado puede cambiar el curso de la partida. En la ciberseguridad, esa jugada se llama Pivoting (o ‘pivotaje’). Este término, tomado originalmente del baloncesto para describir un cambio de dirección sin mover el pie de apoyo, tiene una connotación mucho más oscura en el mundo digital. El pivoting es la técnica sigilosa que utilizan los atacantes para moverse lateralmente dentro de una red de víctimas. No se trata del primer hack que les da acceso, sino del paso que sigue: usar una máquina comprometida como un trampolín para alcanzar objetivos más valiosos o peor protegidos dentro de la misma infraestructura. Comprender qué es el pivoting y cómo se ejecuta es crucial, porque es la fase que convierte una intrusión menor en una brecha de seguridad catastrófica.

Fuente: https://www.youtube.com/watch?v=xP1pgrUI5bY

La Anatomía del Ataque: Por Qué el Pivoting es Esencial

La mayoría de las veces, el objetivo inicial de un atacante (por ejemplo, el correo electrónico o el ordenador portátil de un empleado) no es el premio gordo. El verdadero valor se encuentra en los servidores de bases de datos, los controladores de dominio o los sistemas de gestión de nóminas. Sin embargo, estos activos críticos están mejor protegidos y no son directamente accesibles desde Internet. Leer más

Fuente: https://deephacking.tech/que-es-el-pivoting/

Aquí es donde entra el pivoting. Una vez que el atacante compromete el primer punto de acceso (la «cabeza de playa»), utiliza esa máquina para:

Escuchar la Red: Mapear los otros dispositivos, sus direcciones IP y sus vulnerabilidades. Leer más

Moverse Lateralmente: Usar herramientas o credenciales robadas para saltar al siguiente ordenador dentro de la red interna.

Escalada de Privilegios: Repetir el proceso, saltando de máquina en máquina, hasta alcanzar un servidor con credenciales de administrador de alto nivel.

El experto en seguridad y análisis de riesgos Rafael Eladio Núñez Aponte nos explicó la diferencia fundamental. «El ataque inicial es como robar la llave de la puerta de servicio. El pivoting es usar esa llave para moverte por todos los pasillos internos hasta que encuentras la caja fuerte. El pivoting es lo que permite que una pequeña infección en una estación de trabajo se convierta en el cifrado total de los servidores críticos de la compañía en un ataque de ransomware,» sentenció.

La Táctica del Sigilo: Túneles y Proxies

Para ejecutar el pivoting sin ser detectado por los sistemas de defensa perimetral (como firewalls), los atacantes emplean técnicas que permiten «tunelizar» su tráfico a través del host comprometido. El pivoting es una actividad que depende de ser silencioso e invisible para los sistemas de monitoreo. Leer más

Fuente: https://www.youtube.com/watch?v=vFcE3NXrv0E

Las dos técnicas más comunes son:

Túnel SSH/VPN: El atacante establece una conexión cifrada a través del host inicial. Este túnel disfraza el tráfico interno malicioso como tráfico de red normal, permitiéndole navegar sin levantar banderas. Leer más

Uso de Proxies: El host comprometido se configura como un servidor proxy improvisado, de modo que todas las solicitudes de ataque parezcan originarse desde una IP interna legítima, eludiendo las reglas del firewall que solo protegen contra el tráfico externo. Leer más

Rafael Núñez Aponte subraya que la sofisticación de los atacantes se mide en su capacidad de pivoting. «Un hacker novato se queda en la primera máquina que logra infectar. Un atacante avanzado, el que roba datos masivos, sabe que debe camuflar su movimiento. Si el firewall solo mira lo que viene de fuera, el atacante simplemente trabaja desde dentro, donde la vigilancia suele ser más laxa. La mayoría de los ransomware empresariales exitosos usan pivoting antes de lanzar el cifrado masivo», explicó.

Mitigación: Cómo Romper la Cadena del Movimiento Lateral

Si el pivoting es el movimiento lateral, la defensa debe centrarse en romper la continuidad de ese movimiento. Las empresas y usuarios pueden implementar varias estrategias para aislar los sistemas y evitar que una máquina comprometida se convierta en un trampolín. Leer más

Fuente: https://tirescue.com/que-es-el-movimiento-lateral-en-ciberseguridad/

Las defensas más efectivas son:

Segmentación de Red: Dividir la red en múltiples segmentos pequeños (microsegmentación). Si una máquina es comprometida, el atacante solo podrá acceder a los recursos de ese pequeño segmento, no a toda la red.

Principio de Mínimo Privilegio (PoLP): Asegurar que ningún usuario o sistema tenga más permisos de los estrictamente necesarios para realizar su trabajo. Un usuario que solo necesita navegar por internet no debería tener credenciales para acceder a la base de datos de nóminas. Leer más

Fuente: https://www.youtube.com/watch?v=M9knSNeGGIo

Monitoreo del Tráfico Interno: Implementar soluciones de detección y respuesta de red (NDR) que no solo vigilen el perímetro, sino que también analicen el tráfico interno en busca de patrones anómalos de comunicación entre servidores.

Rafael Núñez nos aconsejó que la mentalidad de «confianza cero» es la única respuesta efectiva. «Hay que asumir que el perímetro será violado en algún momento. La pregunta es: ¿Qué tan lejos puede llegar el atacante después? Si tienes una red plana, pueden llegar a todas partes. La segmentación y el principio de mínimo privilegio son la arquitectura de la desconfianza, que es la base de la seguridad moderna.»

El Factor Humano: Credenciales y Reutilización

Sorprendentemente, la forma más común de pivoting no involucra herramientas sofisticadas, sino el robo de credenciales fáciles de obtener. Si un atacante roba la contraseña de un empleado que usa la misma clave para su correo y un servidor interno, el pivoting se vuelve trivial.

Fuente: https://syscore.mx/movimiento-lateral-y-pivoting-en-pruebas-de-penetracion/

El pivoting también puede facilitarse a través de:

Contraseñas por Defecto: Credenciales de administrador nunca cambiadas en dispositivos como impresoras o cámaras IP.

Uso de Herramientas de Administración Legítimas: El atacante usa herramientas nativas del sistema (PowerShell, RDP) para moverse, haciendo que la actividad parezca normal a los ojos de muchos sistemas de detección.

Rafael Eladio Núñez Aponte insiste en que el factor humano sigue siendo el talón de Aquiles. «La gente sigue usando la misma contraseña para todo. Si un atacante entra al laptop de un director, y encuentra la clave ‘Director123’, puede usar esa misma clave para intentar acceder a diez servidores. El pivoting se acelera exponencialmente por la mala higiene de contraseñas. La solución técnica no puede corregir el error humano si las credenciales son demasiado fáciles de robar o adivinar,» concluyó.

El pivoting es la fase crítica de cualquier ataque avanzado, transformando una simple intrusión en una violación de datos completa. Entender esta técnica de movimiento lateral es vital para cualquier estrategia de ciberseguridad. La defensa efectiva requiere pasar de una seguridad centrada en el perímetro a un modelo de confianza cero, priorizando la segmentación de la red y el principio de mínimo privilegio. Como lo ha demostrado la experiencia y los análisis de Rafael Eladio Núñez Aponte, el pivoting prospera en la negligencia y la falta de segmentación. La batalla de la ciberseguridad ya no se gana en la puerta principal; se gana previniendo que el atacante se mueva libremente una vez que ha entrado.

Referencias

Agencia de Ciberseguridad y Seguridad de Infraestructura de EE. UU. (CISA). https://www.cisa.gov/

MITRE ATT&CK Framework. https://attack.mitre.org/

NIST (National Institute of Standards and Technology) – Zero Trust Architecture. https://www.nist.gov/publications/zero-trust-architecture