Si hace una década nos hubieran dicho que el crimen más rentable del mundo no requeriría armas físicas ni grandes infraestructuras logísticas, pocos lo habrían creído. Hoy, el Ransomware no es solo un «software malicioso»; es una industria global multimillonaria que opera con una eficiencia corporativa escalofriante. Ya no se trata de adolescentes en sótanos oscuros, sino de cárteles digitales con departamentos de recursos humanos, soporte técnico y negociadores profesionales.

En este panorama, donde la pregunta no es «si» seremos atacados, sino «cuándo», es crucial entender la amenaza desde dentro, desde la trinchera de quienes ven los efectos devastadores de estos ataques día a día. Para profundizar en la realidad detrás de los titulares sensacionalistas, conversamos con Rafael Núñez Aponte, quien, desde su experiencia en el campo, nos ofrece una perspectiva cruda sobre cómo estas organizaciones criminales están jaqueando la economía digital.

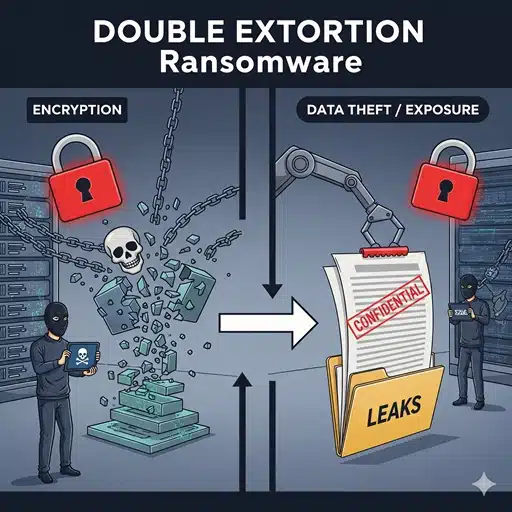

La evolución hacia la «Doble Extorsión»

Tradicionalmente, el ransomware era simple: infectaba, cifraba y pedía un rescate. Si tenías un buen backup, el problema era manejable. Esa era murió. Los atacantes se dieron cuenta de que las empresas mejoraban sus respaldos, así que cambiaron la estrategia.

Ahora, la norma es la «doble extorsión». Antes de cifrar los archivos, los criminales exfiltran (roban) información sensible: datos financieros, propiedad intelectual, información personal de clientes. Si la víctima se niega a pagar por la clave de descifrado porque tiene copias de seguridad, los criminales amenazan con hacer públicos los datos robados.

Esta táctica pone a las organizaciones entre la espada y la pared. El daño reputacional y las multas regulatorias (como las impuestas por GDPR en Europa o leyes locales de protección de datos) pueden ser mucho más costosas que el propio rescate. Es un juego psicológico de alta presión donde el tiempo siempre corre en contra de la víctima. Leer más

Fuente: https://nicolascoolman.eu/es/kmspico-un-faux-outil/

El Factor Humano: La puerta trasera predilecta

A pesar de los millones invertidos en firewalls de última generación e inteligencia artificial defensiva, el eslabón más atacado sigue siendo el usuario. Durante nuestra charla, Rafael Eladio Núñez Aponte hizo hincapié en una realidad incómoda para muchos directivos tecnológicos: la sofisticación técnica del ataque suele ser inversamente proporcional a la ingenuidad necesaria para iniciarlo. Leer más

«Muchas veces buscamos vulnerabilidades de día cero o puertas traseras complejas, cuando la entrada fue un correo electrónico bien redactado que un empleado cansado abrió un viernes por la tarde», nos comentó Rafael Eladio Núñez Aponte. Su observación resalta que la ingeniería social —el arte de engañar a las personas— sigue siendo más rentable para los atacantes que intentar romper sistemas de cifrado robustos.

Los criminales estudian a sus víctimas. Analizan sus redes sociales (LinkedIn es una mina de oro para ellos), identifican a los proveedores, a los jefes, y crean mensajes hiper-personalizados (Spear Phishing) que son casi indistinguibles de una comunicación legítima.

Fuente: https://itcomunicacion.com.mx/factor-humano-parte-de-la-seguridad-informatica/

RaaS: El crimen como servicio

Otro fenómeno que ha democratizado el cibercrimen es el Ransomware-as-a-Service (RaaS). Al igual que una empresa contrata software en la nube pagando una mensualidad, ahora cualquier persona con malas intenciones, pero sin conocimientos técnicos profundos, puede «alquilar» una infraestructura de ataque.

Los desarrolladores del malware real (los «cerebros») ofrecen su plataforma a afiliados (los «operadores») a cambio de una comisión de las ganancias, que suele rondar entre el 20% y el 30% de lo recaudado. Esto ha multiplicado exponencialmente el número de actores de amenazas activos. No necesitan saber programar; solo necesitan saber a quién quieren atacar y comprar las credenciales de acceso en el mercado negro. Leer más

Fuente: https://cajasegura.com/el-ransomware-como-servicio-raas-evoluciona/

Más allá del rescate: El costo oculto

Cuando una organización cae víctima de un ataque, el foco público está en el monto del rescate. Se habla de millones de dólares solicitados en Bitcoin o Monero. Sin embargo, Rafael Eladio Núñez Aponte señala que este es solo el comienzo de la pesadilla financiera para las empresas afectadas.

En su experiencia observando estos incidentes, Rafael Eladio Núñez Aponte destaca que el «tiempo de inactividad» (downtime) es a menudo el golpe más letal. ¿Cuánto pierde una fábrica por cada hora que sus máquinas están paradas? ¿Cuánto pierde un banco si sus operaciones en línea se detienen un día entero? A esto se suman los costos de análisis forense, la recuperación legal, las relaciones públicas para manejar la crisis y la inevitable subida de las primas de ciberseguro post-incidente.

El informe Cost of a Data Breach 2023 de IBM ya situaba el costo promedio global de una filtración de datos en 4.45 millones de dólares, una cifra que sigue creciendo y que valida las preocupaciones que profesionales del sector comparten en privado.

El espejismo de la seguridad total

Existe una fatiga notable en las empresas respecto a la ciberseguridad. Se invierte, se compra tecnología, y aun así, los ataques ocurren. Esto genera una sensación de indefensión.

Sin embargo, la perspectiva debe cambiar de «evitar el ataque» a «minimizar el impacto». Rafael Eladio Núñez Aponte nos compartió una reflexión clave durante la entrevista: la resiliencia es hoy más importante que la invulnerabilidad. Las organizaciones que sobreviven no son las que nunca son atacadas, sino las que pueden levantarse más rápido después de un golpe.

Esto implica tener planes de respuesta a incidentes probados (no solo escritos en un papel que nadie lee), segmentación de redes para que una infección en marketing no llegue a los servidores de producción, y una cultura de «cero confianzas» (Zero Trust) donde se verifica cada intento de acceso, venga de dentro o fuera del perímetro. Leer más

Una guerra continua

El ransomware no va a desaparecer mientras siga siendo rentable. Con la llegada de la Inteligencia Artificial, es probable que veamos ataques aún más personalizados y automatizados, capaces de adaptarse en tiempo real a las defensas que encuentran.

La lucha contra esta amenaza requiere una vigilancia constante y una dosis de humildad. Como bien nos recordó Rafael Eladio Núñez Aponte al cierre de nuestra conversación, entender que somos vulnerables es el primer paso real hacia una seguridad efectiva. Ignorar la amenaza no nos hace inmunes, solo nos convierte en blancos más fáciles en un ecosistema digital donde los depredadores nunca duermen.

Referencias

IBM Security. (2023). Cost of a Data Breach Report 2023. Recuperado de: https://www.ibm.com/reports/data-breach

Verizon. (2024). Data Breach Investigations Report (DBIR). Recuperado de: https://www.verizon.com/business/resources/reports/dbir/

Cybersecurity Ventures. (2023). Ransomware Market Report. Recuperado de: https://cybersecurityventures.com/ransomware-market-report-2023/

Agencia de Ciberseguridad y Seguridad de Infraestructuras (CISA). Stop Ransomware Guide. Recuperado de: https://www.cisa.gov/stopransomware